このブログを運用しているサーバではなく、別で借りているサーバの挙動がおかしいので、サポートに問い合わせてみたら、思い切りファイルが改ざんされウイルスが仕掛けられていた。

経緯

正確には、バックドア※が仕掛けられていた。

※ファイルを設置しておいて用意に侵入できるプログラム。

サポートさんが全感染ファイルのリストを作って送ってくださったので、すべて除去することができた。

そのサーバでは10以上のドメイン、数十個のWordpressを運用している。

感染していた場所は、、ルート、WEBフォルダ下、各WPのフォルダ。

mt0000000n.php といった、数字の部分が不規則なファイルが数個設置されていた。

数十のWordpressのうち、2~3のindex.php と wp-atom.php のファイルの中身が書き換えられていた。

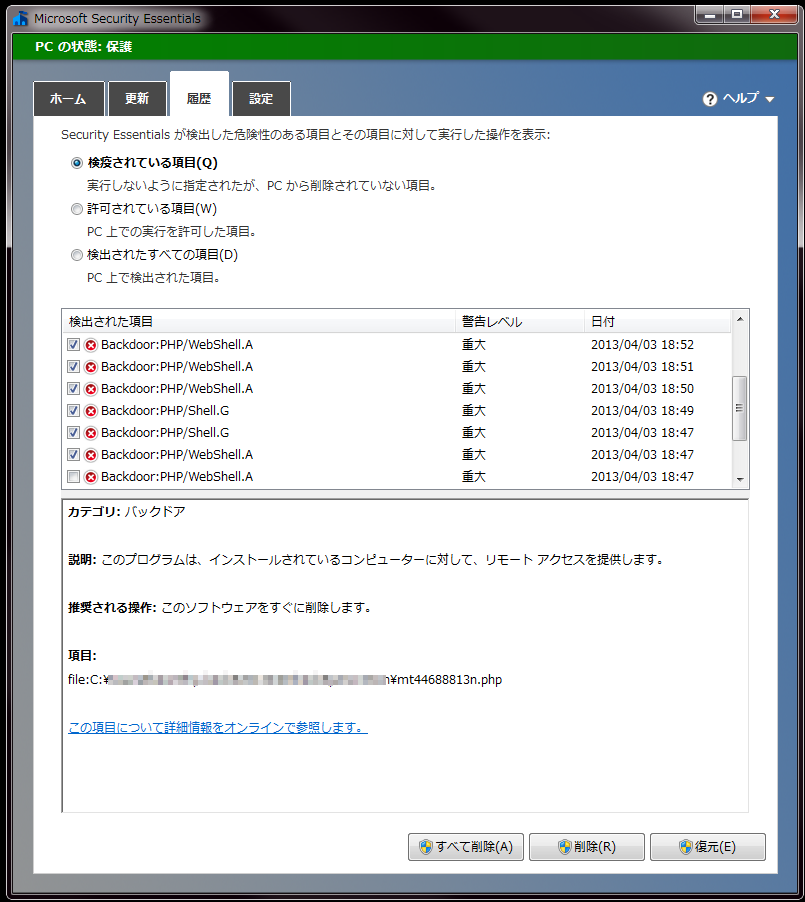

mtなんちゃらn.phpに関しては、FTPでダウンロードするとセキュリティソフトが即座に感知し除去、重大なウイルスだった。

フォルダからは見えなくなるが、無効化されているだけで、削除されたわけではない。

推奨作業が「すぐに削除」なので、確認の上、即削除。

Backdoor:PHP/WebShell.A → マイクロソフト公式の詳細ページはこちら

Backdoor:PHP/Shell.G → マイクロソフト公式の詳細ページはこちら

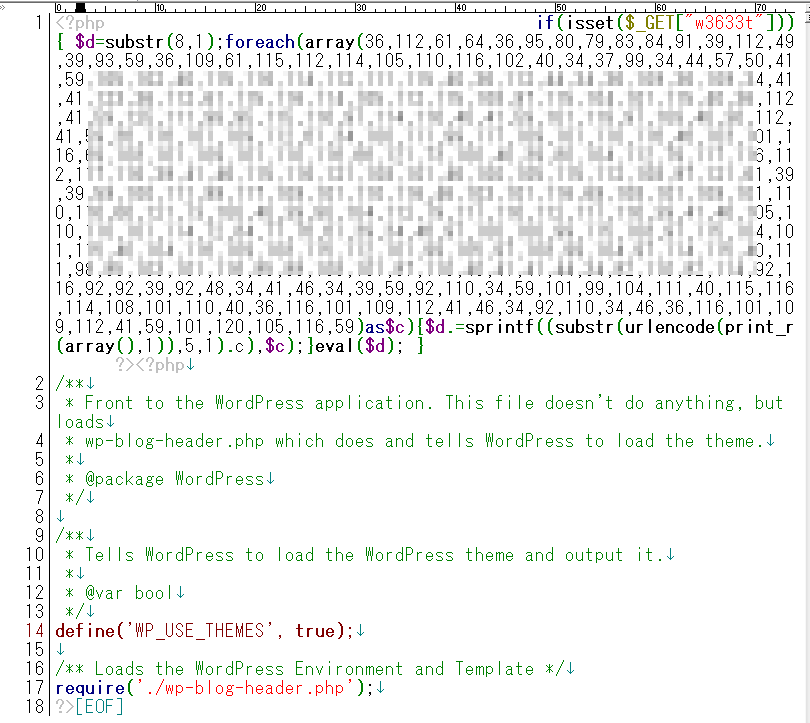

index.php と wp-atom.php のほうは、中身が書き換えられていた。

ファイルを開くと最初の行にevalのコードが埋め込まれている。

対処

mt数字n.phpは全ファイル削除。

index.phpが書き換えられていたwordpressはフォルダごと全削除。

wp-atom.phpが書き換えられていたwordpressは、コードを除去し、様子を見る。

パーミッションは、推奨とされている状態になっているか確認した。

php・画像 :604

.htaccess :604

フォルダ :705

wp-config.php : 404

WordPressは最新の状態になっているか確認した。

原因

被害にあったフォルダ、WPの共通性がないので、正直よくわからない。

・index.phpが書き換えられていたサイト。

被害にあったサイトはひとつだけ、WEB上には公開されていないサイトだった。

心当たりは、ガンプラーに感染したことのあるドメインをひきついだこと。

・wp-atom.phpが書き換えられていたサイト。

被害にあったサイトはひとつだけ、他サイトとの違いはinquiry form creatorのプラグインがあるくらい。

ドメインは新しく、セーフブラウジングでも問題はない。

・mtなんとかn.phpのバックドアプログラムが埋め込まれていた場所。

ルートとWEBフォルダに入っていたのはどうしようもない。

一番考えられるのは、脆弱性のあるというtimthumb.phpを使ったテーマを設置したサイトから侵入されたということだが、すべてのサイトにバックドアが仕掛けられていたというわけでもない。

ドメインの古さ、アクセス数、プラグイン、海外からのアクセスなどに共通点はない。

WordPressのバージョンも、常にアップデートしているものも、BASIC認証をかけて放置しているものも、あった。

比較的、古いものが被害に合っているが、放置し公開していても全く被害に合っていないものもあった。

とにかくたくさん持っているので、管理がずさんだったのだと思う。今後は慎重にしたい。

ただ、この被害が生じているのはある特定の会社(ヘテ・・)のもののみで、それ以外の自分が借りている数社のレンタルサーバでは全くこのようなことは起こっていない。

感染したサイトについては、引き続き様子を見て、場合によってはサーバ移転も念頭に入れなければならないかもしれない。